前回、スマートフォンのバッテリーを交換するために背面パネルを剥がした際、劣化していたと思われる背面パネルの塗料が中途半端に剥がれてしまいました。もし、この塗料がすべて綺麗に剥がれていれば、トランスペアレントな背面パネルとして利用できたのですが、なぜか剥がれなかった部分は擦っても引っ掻いても全く剥がれる気配がありませんでした。この中途半端に塗料が剥がれた背面パネルを使い続けるのは見た目が悪いため、新しい背面パネルを購入することにしました。

私の使用しているXiaomiのRedmi Note 9Sはグローバルモデルですが、その姉妹モデルまたは上位バリアントであるRedmi Note 9 Proがインドなど一部の国や地域で販売されています。

このRedmi Note 9 Pro用の背面パネルが多く出回っている一方で、Redmi Note 9S用の背面パネルはほとんど見当たりません。なお、Redmi Note 9 Pro用のパネルもXiaomiの純正品ではなく、互換品が多く流通しています。

Redmi Note 9 Pro用の背面パネルは、Redmi Note 9S用とはカラーバリエーションや書かれている文字は異なりますが、サイズやカメラアイランドの穴の位置はまったく同じため、流用することが可能です。AliExpressなどで「Redmi Note 9S用」と記載された背面パネルも、実際にはRedmi Note 9 Pro用の互換パネルであることが多いです。Redmi Note 9Sの「48M」記載の背面パネルは僅かに見つかりますが、カラーバリエーションはRedmi Note 9S純正とは異なり、Redmi Note 9 Proと一致するようです。

注文から1週間かからずに届きました。ガラス製の背面保護カバーを購入したときと同様に発泡スチロールのケースに入って届きました。これまで購入した中で、この手の発泡スチロールケースで届いたガラスカバーなどが割れていたことはありません。また、バッテリー交換セットと同じ背面パネルを開けるツールセットが付属していました。このツールの付属は製品紹介ページには書かれていませんでした。まぁ役に立たないセットなので今回は使いませんでした。

発泡スチロールの箱の中は、電話機の背面カバーが2枚のプチプチに挟まれて入っていました。

写真ではわかりにくいですが、購入した背面パネルは純正品とは異なり高級感が低めです。このパネルだと電話機を裸で持ち歩かずに透明なTPU背面カバーを嵌めて使う方が良さそうです。背面パネルの下部寄り(写真では右上)のRedmiロゴ部分は黒丸の保護シールが貼られているので剥がします。

左が中途半端に塗料が剥がれたRedmi Note 9Sの純正ホワイトで、右が今回購入したRedmi Note 9 Proのホワイトです。どちらもホワイトですが、並べるとNote 9Sの方が明らかに青みが強いのが判ります。Note 9 Proのホワイトは本当のホワイトです。

また、背面パネル下部のRedmiロゴの位置とそのロゴの下にいろいろ書かれている点が異なります。

Redmi Note 9Sの背面メインカメラは4800万画素なのでカメラアイランド下の黒い部分に48MPと書かれていましたが、今回購入したのは6400万画素カメラ搭載のRedmi Note 9 Pro用パネルなので64MPと書かれています。

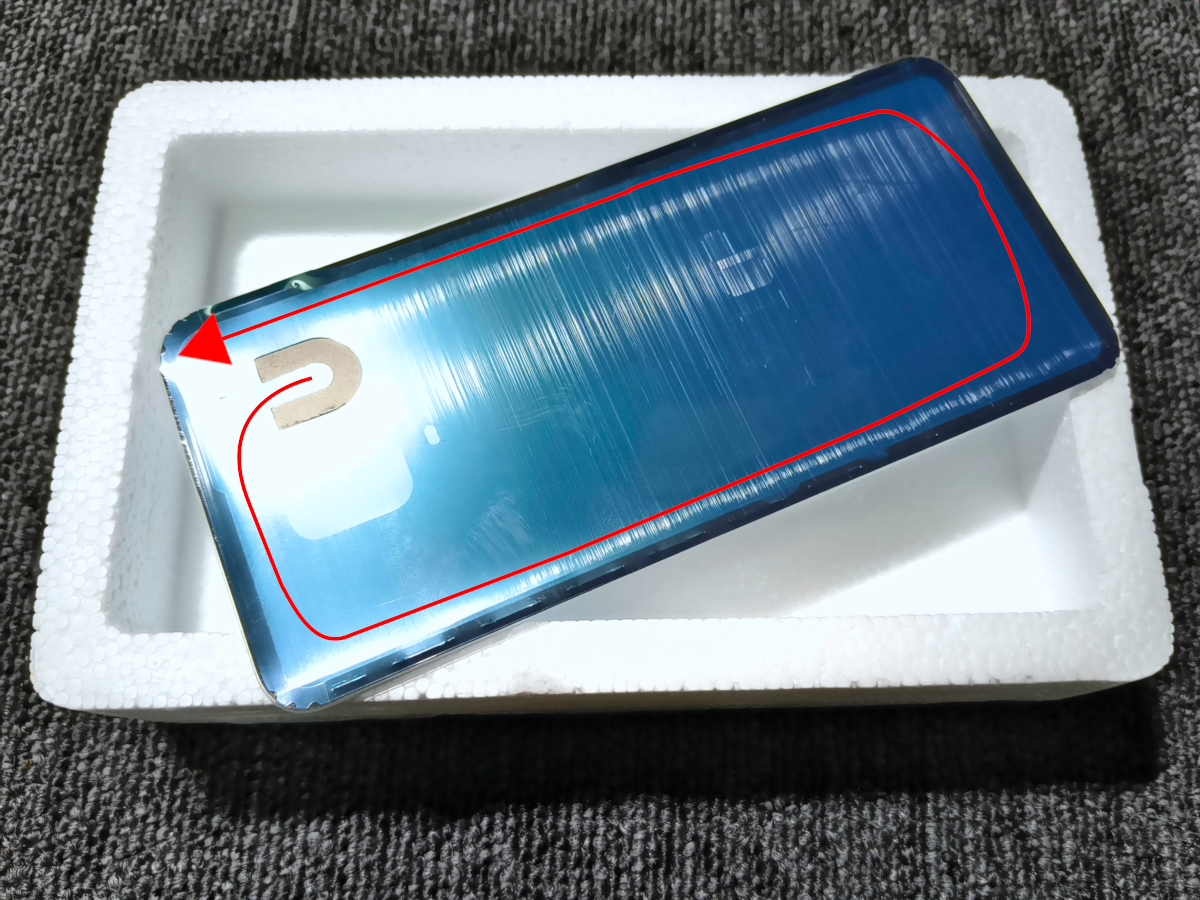

購入した背面パネルの裏側(内側)には青いシートが貼ってあります。そしてそのシートの1部がU字にくり抜かれています。このU字の内側がタブになっていて、そこから逆「の」の字に引っ張るとシートを綺麗に、パネル外周に付いている粘着テープを傷めず剥がすことができます。この外周の粘着テープについては製品ページの説明には全く書かれていなかったので最初は少し驚きました。というか、所有しているパネル用接着剤の出番がありません。

青シートを剥がす途中に油断すると剥がしたシートが再び外周の粘着テープに張り付いてしまいます。粘着テープを傷めることになるので内張り剥がしのヘラを差し込むなどしてシートが粘着テープに張り付かないようにすると良さそうです。

右が背面パネルの内側です。赤矢印で示した外周の黒味が強い部分が粘着テープです。純正の背面パネルはカメラアイランドの穴の周囲も粘着テープでひっつけられていて防水性能が高められていましたが、この互換パネルはカメラアイランド周囲には粘着テープが付いていません。水滴が入り込まないよう気を付ける必要があります。パネル接着剤を持っているならカメラアイランド穴の周囲1周に付けるのもアリだと思います。ただし、再びバッテリー交換をする予定ならあまり接着しまくらない方がその交換時の背面パネル剥がしがラクになる筈です。

背面パネルを正しい位置に置きます。カメラアイランドの穴に合わせるのが確実です。背面パネルが浮いた状態になる筈なので、パネルの四隅など押さえていくと、パチッパチッとカバーをはめ込むことができます。その結果、粘着テープが電話機の外周に張り付いて防水性能が上がります。(防水性能が上がると書きましたが、この電話機は防水モデルではありませんので念の為)

背面パネルを押さえて電話機本体背面に貼り付けるのではなく、背面パネルを電話機の外周(ぐるり1周)にはめ込むというのが正しいです。

全周で背面パネルが嵌まれば背面パネルを押し続ける必要はありません。

結果

購入した新しい背面パネルは、ガラスの質感がなく高級感は低めですが、少し陶器のような見た目になりました。新しい背面パネルを電話機に取り付けた状態で見ると違和感はありません。純正背面パネルの青みがかったホワイトも綺麗でしたが、純白のホワイトも良いものだと思いました。

「がとらぼ」の人のRedmi Note 9Sは、バッテリー交換時に背面パネルの塗料が剥がれてしまいましたが、そこまで塗装が劣化する前にバッテリー交換しても、背面パネルを外す際に周囲の塗料が粉のように削り取れることが多いと聞いています。メーカーにバッテリー交換を依頼せずに自分で交換した場合、塗装が少なからず傷んでいるはずです。外周の塗装が傷んで気になる方は、背面パネルを交換するのも一つの方法かもしれません。 関連記事: